« Nous pensions faire les choses correctement, » m’a confié le mois dernier le Directeur Informatique d’un armateur régional exploitant 12 porte-conteneurs. « Nous avions des pare-feu de base, des antivirus, des mises à jour régulières de mots de passe. Puis un matin, j’ai reçu l’appel m’annonçant qu’un rançongiciel s’était propagé de nos bureaux à terre vers trois de nos navires via ce qui était censé être une connexion sécurisée. »

Cet exploitant n’est pas seul. En 2024, selon Marpoint, les cyberattaques ont coûté à l’industrie maritime environ 550 000€ par incident en moyenne, en hausse spectaculaire par rapport aux 182 000€ de 2022. Pour les petits et moyens armateurs, une seule attaque réussie peut représenter des mois de profits ou même les contraindre à cesser leurs activités.

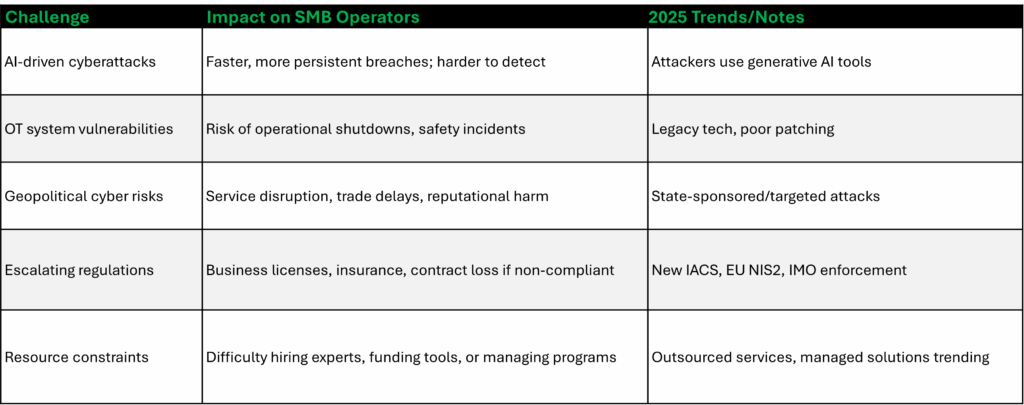

La réalité brutale est que la conformité IMO 2021 ne consiste plus seulement à cocher des cases réglementaires. L’industrie maritime en 2025 fait face à des défis de cybersécurité sans précédent, des attaques pilotées par IA aux vulnérabilités OT, en passant par les conflits cyber géopolitiques. La conformité est devenue un enjeu de survie commerciale, mais la voie à suivre semble d’une complexité impossible.

Voici pourquoi la plupart des conseils échouent avec les exploitants PME, et la solution critique qui fonctionne réellement.

1. Pourquoi les conseils standard IMO 2021 ne fonctionnent pas pour les petits armateurs

Le problème fondamental avec la plupart des conseils de conformité IMO 2021 est qu’ils sont conçus pour les grandes compagnies maritimes disposant de départements informatiques conséquents, de spécialistes cybersécurité dédiés, de budgets de millions d’euros, et de systèmes construits sur mesure. Les exploitants PME font face à une réalité complètement différente.

1.1 Le cauchemar de conformité des armateurs PME

La plupart des exploitants PME fonctionnent sur un assemblage hétéroclite de systèmes installés sur de nombreuses années. Votre ECDIS pourrait dater de 2018, votre monitoring moteur de 2015, et votre logiciel de gestion de flotte de 2020. Chaque système a été installé quand la cybersécurité n’était pas une priorité, et maintenant vous êtes censés les intégrer d’une manière ou d’une autre dans un cadre cohérent de gestion des cyber-risques.

Contrairement aux entreprises terrestres, vos opérations critiques se déroulent à des centaines de milles de votre support informatique. Quand un incident cyber survient en mer, vous ne pouvez pas simplement vous déplacer pour redémarrer un serveur ou isoler un appareil compromis. Pourtant, la plupart des conseils en cybersécurité supposent un accès physique immédiat à tous les systèmes.

Vous fonctionnez avec un petit personnel informatique qui gère aussi tout, des problèmes d’email aux mises à jour des systèmes de navigation. L’idée d’implémenter une surveillance cybersécuritaire complète sur plusieurs navires tout en maintenant les opérations quotidiennes semble impossible.

La non-conformité à la Résolution IMO MSC.428(98) peut entraîner des pénalités réglementaires, mais à quoi ressemble concrètement la conformité lors d’un audit ? La plupart des conseils fournissent des cadres de haut niveau sans expliquer ce que les auditeurs recherchent spécifiquement ou comment démontrer la conformité en termes pratiques.

1.2 L’élément critique qui fait la différence : La Segmentation Réseau

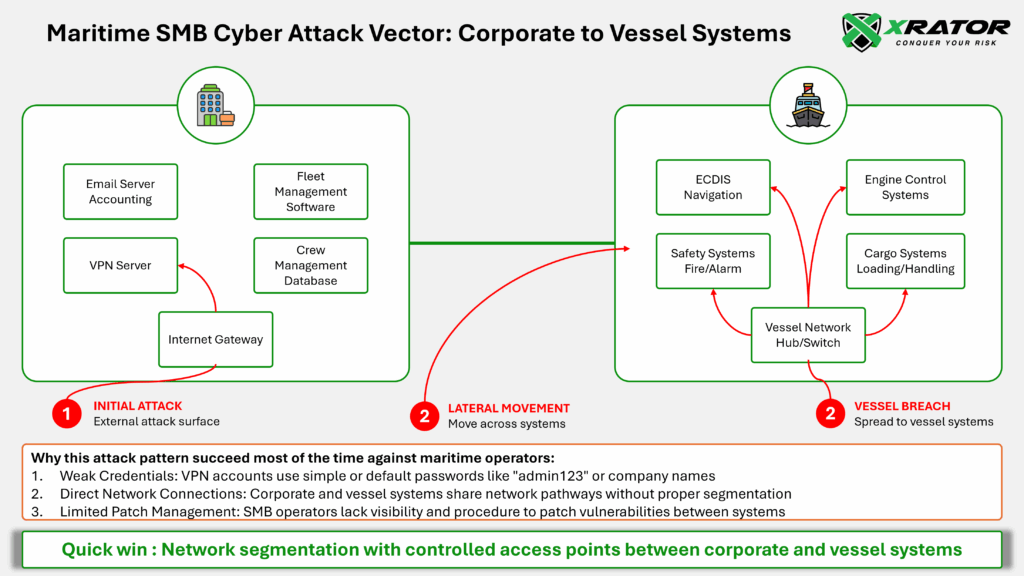

Après avoir examiné des centaines d’incidents de cybersécurité maritime rapportés, incluant les cas mis en avant dans le rapport 2024 CTIME des Affaires Maritimes, un schéma est constamment évident : la connexion entre les réseaux d’entreprise à terre et les systèmes de bord est le principal point de brèche dans les attaques du monde réel.

« La majorité des rançongiciels impactant les opérations marines provient de réseaux ou services exposés via l’environnement d’entreprise/à terre, puis se propage vers les systèmes navires où la segmentation est faible. »

Rapport 2024 des Coast Guard américains

Le rapport 2024 CTIME des Affaires Maritimes américians a détaillé le premier incident où un rançongiciel a violé le réseau de bord d’un navire en phase de chiffrement. Les attaquants ont initialement exploité des identifiants VPN d’entreprise faibles, puis ont pivoté via des serveurs de sauvegarde d’entreprise non corrigés pour accéder à l’environnement navire. Parce que les réseaux navire et à terre étaient connectés, le rançongiciel a rapidement chiffré les serveurs de bord ainsi que les systèmes à terre.

Schéma d’attaque commun affectant les exploitants maritimes PME

L’analyse des cas récents montre ce schéma d’attaque commun :

- Compromission initiale commence presque toujours dans le réseau d’entreprise (typiquement via hameçonnage, force brute d’identifiants, ou exploitation de services distants)

- Élévation de privilèges et mouvement latéral via des réseaux mal segmentés

- Propagation vers les systèmes navires en exploitant les relations de confiance et outils de gestion distante, particulièrement quand la segmentation est faible ou l’accès distant requis pour le contrôle opérationnel et la logistique

Ne laissez pas votre budget dicter votre cyber-insécurité : obtenez une évaluation gratuite de surface d’attaque externe pour vos systèmes.

La segmentation réseau, isolant correctement vos systèmes de technologie opérationnelle (OT) navire de vos réseaux de technologie d’information (IT) d’entreprise, est la première et plus efficace mesure de conformité cyber que vous puissiez implémenter.

1.3 Diagnostic d’un échec MSC.428(98)

En tant qu’experts cyber, nous constatons que la plupart des conseils en cybersécurité ratent la cible car ils n’adressent pas l’expérience utilisateur réelle des exploitants maritimes PME. Avant de plonger dans les solutions, comprenons pourquoi les approches traditionnelles échouent.

Votre activité typique implique la gestion des plannings navires, le traitement des changements d’équipage, la coordination avec les ports, la gestion des approvisionnements carburant, et le traitement des exigences réglementaires. La cybersécurité ne peut pas être un processus séparé et complexe : elle doit s’intégrer de manière transparente dans ces flux de travail existants.

Les PME opèrent sous des contraintes que les grandes compagnies maritimes ne connaissent pas : support informatique à terre limité, équipements de générations mixtes, budgets opérationnels serrés, et environnements opérationnels distants. Les solutions doivent fonctionner dans ces contraintes, pas les ignorer.

La frustration la plus profonde n’est pas de comprendre comment implémenter les mesures de cybersécurité, c’est de savoir exactement ce qui est important pour démontrer la conformité lors d’un audit sans perturber les opérations ou exploser le budget.

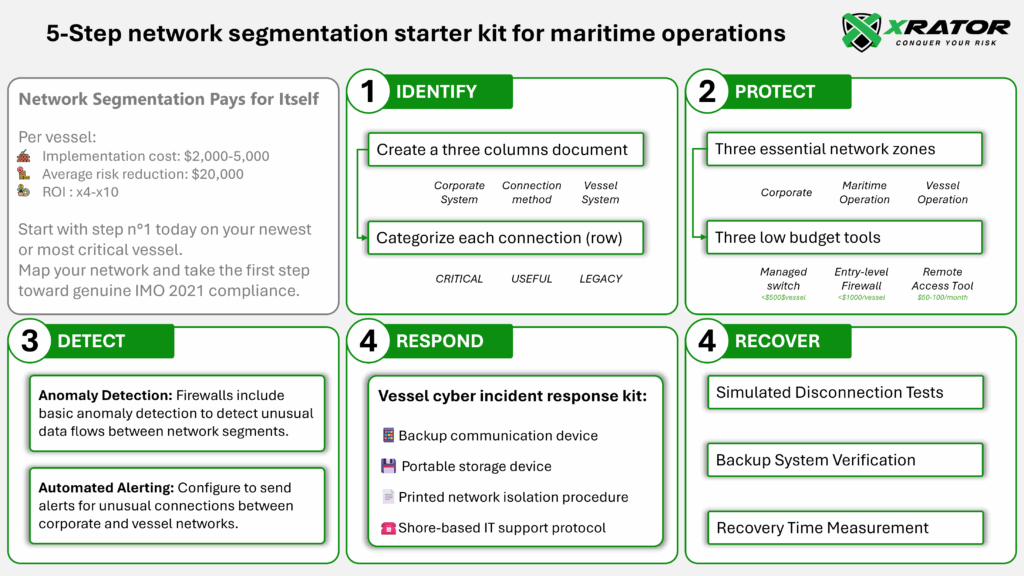

2. Kit de démarrage segmentation réseau en 5 étapes pour les opérations maritimes

Basé sur le cadre IMO d’Identifier, Protéger, Détecter, Répondre, et Récupérer, voici une approche pratique spécifiquement conçue pour les exploitants maritimes PME se concentrant sur le défi critique de segmentation réseau.

2.1 IDENTIFIER – Cartographier votre réalité réseau

N’essayez pas de créer des schémas réseau complexes. Concentrez-vous sur répondre à trois questions critiques :

- Quels systèmes navire peuvent actuellement accéder à votre réseau d’entreprise à terre ?

- Quels systèmes à terre peuvent actuellement accéder aux systèmes opérationnels navire ?

- Où sont les points de connexion qui pourraient permettre à un malware de se propager entre les réseaux d’entreprise et navire ?

Implémentation Pratique

Créez un document simple à trois colonnes : Systèmes Entreprise, Méthode de Connexion, Systèmes Navire. Pour chaque ligne, notez si la connexion est essentielle pour les opérations, utile mais pas critique, ou connectivité héritée qui ne sert aucun objectif actuel.

Exemple Concret

Un exploitant de ferries régional a découvert qu’il avait 47 points de connexion différents entre les systèmes à terre et navire, mais seulement 12 étaient réellement nécessaires pour les opérations quotidiennes. Éliminer les connexions inutiles a réduit leur surface d’attaque de 74% sans affecter les opérations.

2.2 PROTÉGER – Implémenter la segmentation de base

Vous n’avez pas besoin d’équipement réseau de niveau entreprise. Concentrez-vous sur créer trois zones réseau distinctes :

- Zone Entreprise : Systèmes de bureau, email, comptabilité, fonctions administratives

- Zone Opérations Maritimes : Gestion de flotte, planification voyage, gestion équipage

- Zone Opérations Navire : Systèmes de navigation, monitoring moteur, systèmes de sécurité

Outils Pratiques pour Exploitants PME

La plupart des exploitants PME peuvent atteindre une segmentation efficace en utilisant :

- Commutateurs gérés avec capacité VLAN : gammes Netgear ou Cisco small business (moins de 500€ par navire)

- Appliances pare-feu : modèles d’entrée SonicWall ou Fortinet (moins de 1 000€ par navire)

- Solutions d’accès distant : TeamViewer Business ou similaire avec authentification à deux facteurs

Priorité d’Implémentation

Commencez avec votre navire le plus récent ou le plus critique. Le succès sur un navire fournit un modèle pour l’implémentation à l’échelle de la flotte et démontre le ROI pour justifier l’investissement additionnel.

2.3 DÉTECTER – Configurer une surveillance qui fonctionne en mer

La Réalité PME de la Surveillance

Vous ne pouvez pas implémenter des centres d’opérations de sécurité 24/7, mais vous pouvez configurer une surveillance automatisée qui fonctionne avec une connectivité intermittente et un support technique limité.

Solutions de Surveillance Pratiques

- Détection d’anomalies de trafic réseau : Beaucoup de pare-feu modernes incluent une détection d’anomalies de base qui peut identifier des flux de données inhabituels entre segments réseau

- Alertes automatisées : Configurer les systèmes pour envoyer des alertes quand des connexions inhabituelles sont tentées entre réseaux d’entreprise et navire

- Rapports de connectivité quotidiens : Rapports automatisés simples montrant quels systèmes ont accédé à quels réseaux peuvent aider à identifier des problèmes potentiels

Métriques de Surveillance Clés pour Exploitants PME

Concentrez-vous sur trois indicateurs critiques :

- Transferts de données inhabituels entre réseaux d’entreprise et navire

- Tentatives de connexion aux systèmes navire depuis des emplacements inattendus

- Changements aux configurations réseau ou paramètres de sécurité

2.4 RÉPONDRE – Créer des procédures de réponse pour opérations distantes

Quand un incident cyber survient en mer, vos procédures de réponse doivent fonctionner sans support technique immédiat ou accès physique aux systèmes.

Procédures de Réponse Pratiques

Développez des procédures simples, étape par étape, que l’équipage de passerelle peut suivre :

- Procédures d’isolation réseau : Étapes simples pour isoler les réseaux navire des systèmes d’entreprise

- Priorité systèmes essentiels : Liste claire de quels systèmes doivent rester opérationnels pour la sécurité

- Protocoles de communication : Méthodes sécurisées pour communication navire-terre pendant les incidents

Outils de Réponse Pré-positionnés

Chaque navire devrait avoir un « kit de réponse aux incidents cyber » incluant :

- Appareil de communication de secours (téléphone satellite ou connexion internet séparée)

- Dispositif de stockage portable avec fichiers de récupération système critiques

- Procédures imprimées pour isolation réseau et opérations système essentielles

- Informations de contact pour support informatique à terre et services d’urgence

2.5 RÉCUPÉRER – Tester et affiner votre segmentation

Vous ne pouvez pas arrêter les opérations pour des tests extensifs, mais vous pouvez valider votre segmentation pendant la maintenance planifiée ou les changements d’équipage.

Approche de Test Pratique

- Tests de déconnexion simulée : Isoler temporairement les réseaux navire pendant les escales pour s’assurer que les opérations essentielles continuent

- Vérification systèmes de secours : Confirmer que les systèmes de communication et navigation de secours fonctionnent quand les réseaux primaires sont isolés

- Mesure temps de récupération : Chronométrer combien de temps il faut pour restaurer la connectivité normale après isolation

Amélioration Continue

La segmentation réseau n’est pas une implémentation ponctuelle. Planifiez des revues trimestrielles pour :

- Supprimer les connexions inutiles qui ont été ajoutées

- Mettre à jour la segmentation basée sur nouveaux équipements ou changements opérationnels

- Affiner les procédures basées sur les leçons apprises des tests ou incidents réels

3. FAQ Préparation Audit : Ce que les auditeurs recherchent réellement

Q : Dois-je réinventer tout mon Système de Gestion de la Sécurité pour la conformité cyber ?

R : Non. Les dernières directives IMO renforcent la Résolution MSC.428(98), qui mandate que les cyber-risques soient adressés en conformité avec le Code International de Gestion de la Sécurité (ISM). Vous ajoutez la gestion des cyber-risques aux processus SMS existants, vous ne les remplacez pas.

Q : Quelle documentation les auditeurs veulent-ils voir ?

R : Trois documents essentiels : 1) Schéma réseau montrant la segmentation entre systèmes d’entreprise et navire, 2) Procédures pour isoler les réseaux navire pendant les incidents cyber, 3) Enregistrements de tests de segmentation et exercices de réponse aux incidents.

Q : Comment prouver la conformité pour les navires actuellement en mer ?

R : Vérification distante via logs de surveillance réseau, enregistrements de communication montrant les capacités d’isolation, et entretiens équipage confirmant la compréhension des procédures.

Q : Qu’est-ce qui est vraiment différent pour les petites flottes versus les grandes compagnies maritimes ?

R : Disponibilité des ressources et support technique. Les auditeurs comprennent les contraintes PME et se concentrent sur si vous avez implémenté des mesures appropriées étant donné votre taille et complexité, pas si vous égalez la sécurité niveau entreprise.

Q : À quelle fréquence dois-je tester la segmentation réseau ?

R : Les tests trimestriels des procédures d’isolation sont suffisants pour la plupart des exploitants PME. Documentez chaque test et toute amélioration apportée basée sur les résultats.

4. Business Case : Pourquoi la segmentation réseau s’autofinance

ROI Immédiat

La segmentation réseau appropriée coûte typiquement 2 000€-5 000€ par navire à implémenter mais peut prévenir des incidents qui coûtent en moyenne 550 000€ en coûts de récupération. Le calcul ROI est direct.

Bénéfices Opérationnels

Au-delà de la conformité, la segmentation réseau fournit :

- Fiabilité système améliorée via réduction des interférences entre réseaux

- Dépannage plus rapide quand les problèmes sont contenus à des segments réseau spécifiques

- Capacité renforcée à prioriser les opérations critiques pendant les problèmes système

Avantage Concurrentiel

Les lacunes de conformité défient particulièrement les petits exploitants, créant des opportunités pour les exploitants qui atteignent une conformité efficace. La conformité cybersécuritaire démontrable influence de plus en plus les négociations d’affrètement et taux d’assurance.

5. Aller de l’avant

La conformité IMO 2021 ne doit pas sembler impossible. En se concentrant sur la segmentation réseau entre systèmes d’entreprise et navire, les exploitants maritimes PME peuvent atteindre une conformité significative tout en construisant une résilience opérationnelle genuine.

Commencez Cette Semaine : Commencez avec l’Étape 1 du kit de démarrage segmentation : cartographiez vos connexions réseau actuelles entre systèmes d’entreprise et navire. Cette seule action fournira de la clarté sur votre exposition réelle au risque et lacunes de conformité.

Construisez Systématiquement : Implémentez la segmentation sur un navire d’abord, documentez le processus, et utilisez les leçons apprises pour accélérer le déploiement à l’échelle de la flotte. Cette approche gère les coûts tout en démontrant le progrès aux auditeurs et parties prenantes.

Concentrez-vous sur l’Important : La segmentation réseau adresse le vecteur d’attaque primaire affectant les exploitants maritimes PME. Maîtrisez cette fondation avant d’investir dans des mesures de cybersécurité additionnelles.

Prêt à Passer à l’Action ?

Le chemin vers la conformité IMO 2021 ne nécessite pas des ressources illimitées ou expertise technique, il nécessite une concentration sur les mesures qui préviennent réellement les incidents affectant les exploitants maritimes PME.