Notre approche automatisée permet aux machines d’effectuer le travail répétitif, en identifiant les failles et les risques communes, libérant ainsi nos experts humains pour qu’ils s’attaquent aux techniques avancées et aux erreurs.

Bénéficiez d’une défense proactive grâce à notre méthodologie de pointe, qui identifie les faiblesses du système avant qu’elles ne puissent être exploitées.

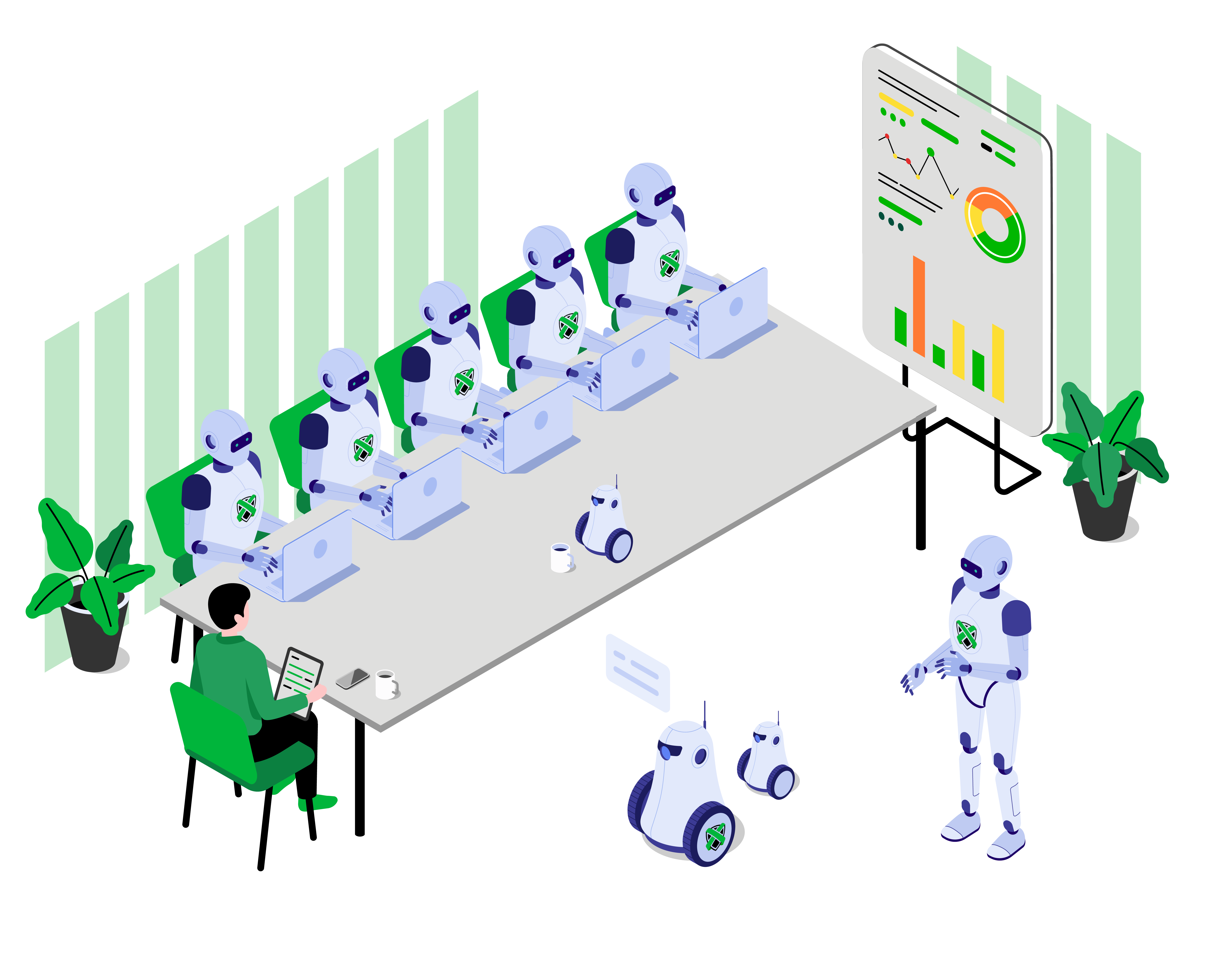

Les différents types de pentest

Notre équipe de Pentest hybride peut effectuer des tests de sécurité dans différentes conditions : boîte blanche, boîte grise ou boîte noire. Chacune de ces approches présente des avantages et des inconvénients, en fonction de vos objectifs et de vos contraintes.

Boîte blanche : Dans ce scénario, nos pentesters (humains et robots) disposent de toutes les informations sur votre système, y compris le code source, les diagrammes d’architecture et la documentation. Cette approche nous permet d’obtenir une vue d’ensemble de votre infrastructure ou de votre produit et d’effectuer une analyse approfondie de ses vulnérabilités.

Boite grise : Ce test nécessite au préalable certaines informations sur votre système, mais pas tous les détails (login/mot de passe). Cette approche permet de simuler les attaques d’un utilisateur malveillant ayant un accès partiel à votre infrastructure.

Boîte noire : Dans cette approche, aucune information sur votre système n’est fournie à nos experts. Le pentest boîte noire est utile pour évaluer la robustesse de votre système ou de votre application face aux menaces extérieures.